İçindekiler

- Çıkarılabilir Sürücüleri Devre Dışı Bırakma

- Active Directory USB Disk Engelleme

- Active Directory USB Bellek Mesajı Ekleme

- Active Directory CMD Engelleme

- Active Directory Kullanılmayan Kullanıcıları Silme

- Active Directory’de 1 Hafta İçinde Aktif Olmayan Bilgisayar Objelerini Bulma

- Active Directory Parola Politikası Yapılandırma

- Active Directory Şifre Denemelerine Karşı Hesap Kilitleme

- Active Directory Audit LOG

- Hesap Girişi (Account Logon):

- Kerberos Kimlik Doğrulama Hizmeti (Audit Kerberos Authentication Service):

- Kerberos Hizmet Bileti İşlemleri (Audit Kerberos Service Ticket Operations):

- Hesap Yönetimi (Account Management):

- Ayrıntılı İzleme (Detailed Tracking):

- Oturum Açma/Oturum Kapatma (Logon/Logoff):

- Nesne Erişimi (Object Access):

Bu makalemizde, Active Directory domain yapınızı güvenli tutmanın önemli yollarından biri olan Güvenlik Politikaları (Group Policy) üzerinde odaklanacağız. Özellikle, çıkarılabilir disk sürücülerinin devre dışı bırakılması, komut istemi (CMD) engellemesi ve kullanılmayan kullanıcı hesaplarının temizlenmesi gibi kritik güvenlik önlemlerini detaylıca ele alacağız.

- Outlook’da Exchange hesabı kurulumu sırasında “hiçbir hesap ayarı bulunamadı” - “Autodiscovery must be provided a valid email address” hataları mı alıyorsunuz, çözüm için makaleyi okuyabilirsiniz.

Çıkarılabilir Sürücüleri Devre Dışı Bırakma

İş dünyasında çıkarılabilir medya sürücüler (USB, CD/DVD), bilgi güvenliği açısından önemli riskler taşır. Bu sürücüler, kötü amaçlı yazılımların kurum ağına taşınmasını kolaylaştırabilir. Bu nedenle birçok kuruluş bu cihazları devre dışı bırakmayı tercih eder.

İlk adım olarak, “SECURITY” adında bir Group Policy Object (GPO) oluşturun. GPO’yu sağ tıklayıp “Edit” seçeneği ile düzenleyin.

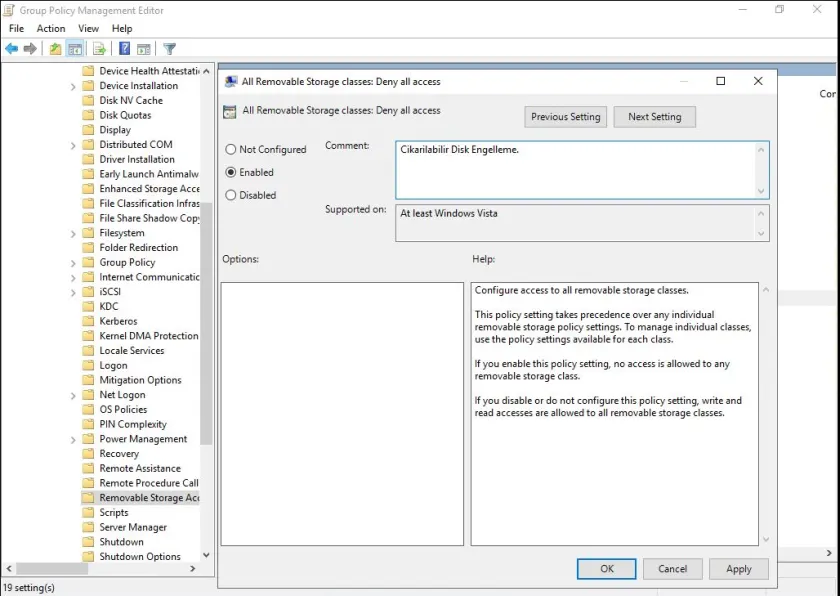

Adım 2: Çıkarılabilir Medya Erişimini Kısıtlama

Computer Configuration > Policies > Administrative Templates > System > Removable Storage Access

All Removable Storage Classes: Deny All Access → Enabled

Bu ayar sayesinde tüm çıkarılabilir disk sınıflarına erişim engellenmiş olur.

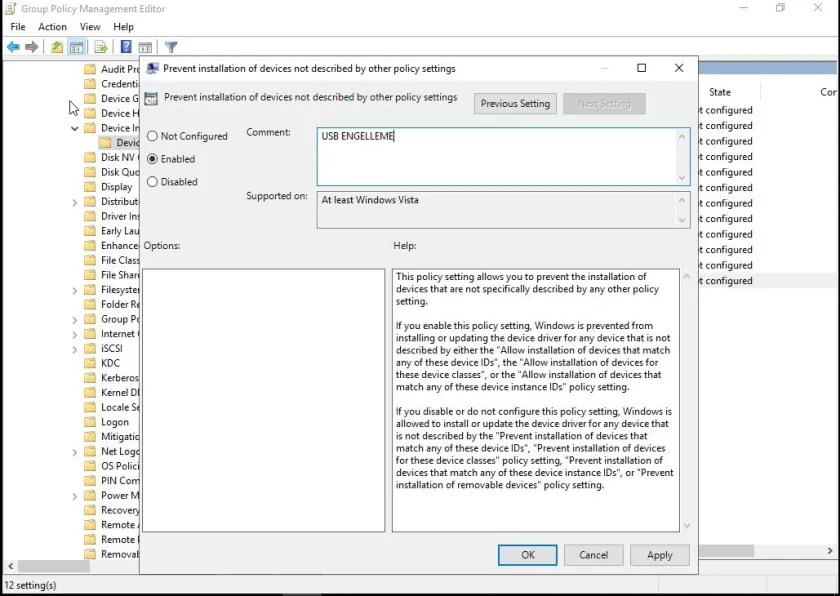

Active Directory USB Disk Engelleme

Tüm çıkarılabilir medya yerine yalnızca USBdisklerin engellenmesi gerekiyorsa, Computer Configuration > Policies > Administrative Templates > System > Device Installation > Device Installation Restrictions bölümüne giderek “Prevent installation of devices not described by other policy setting” politikasını etkinleştiriyorum. Bu, kurum içindeki tüm cihazlarda yalnızca USB bellek kullanımını kısıtlayacaktır.

Bu ayar, sadece tanımlanmış cihazların kurulmasına izin verir, diğer tüm USB cihazlar engellenir.

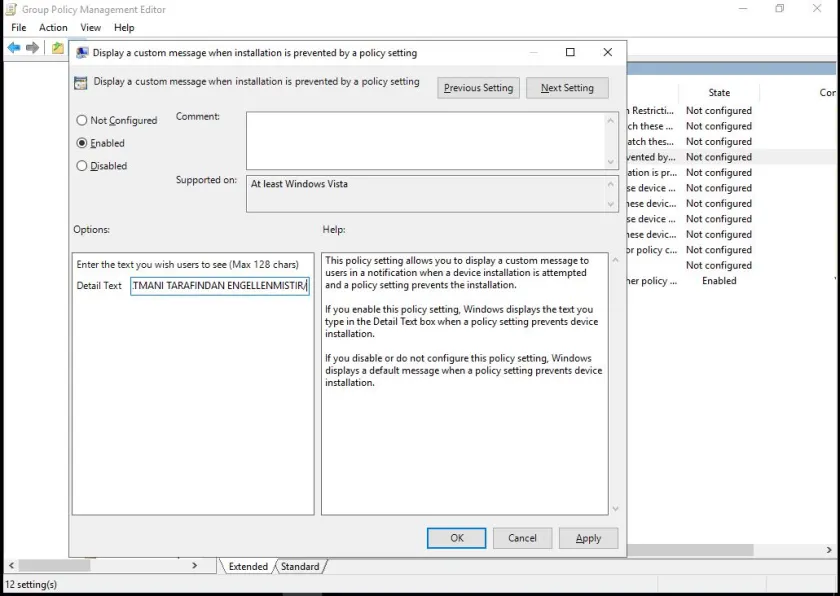

Active Directory USB Bellek Mesajı Ekleme

USB bellek takılması durumunda kullanıcılara uyarı mesajı göstermek istiyorsam, Display a custom message when installation is prevented by a policy setting politikasını etkinleştirip, ‘Options‘ altındaki ‘Detail Text‘ bölümüne uyarı mesajımı ekliyorum. Bu mesaj, politika tarafından engellenen her yükleme girişiminde kullanıcıya gösterilecek.

Politika:

Display a custom message when installation is prevented by a policy setting

Yol:

Aynı GPO içinde ilgili ayarı etkinleştirin ve “Options” kısmında Detail Text bölümüne özel mesajınızı girin.

Örnek mesaj:

“Bu cihaz, sistem güvenlik politikası gereği engellenmiştir.”

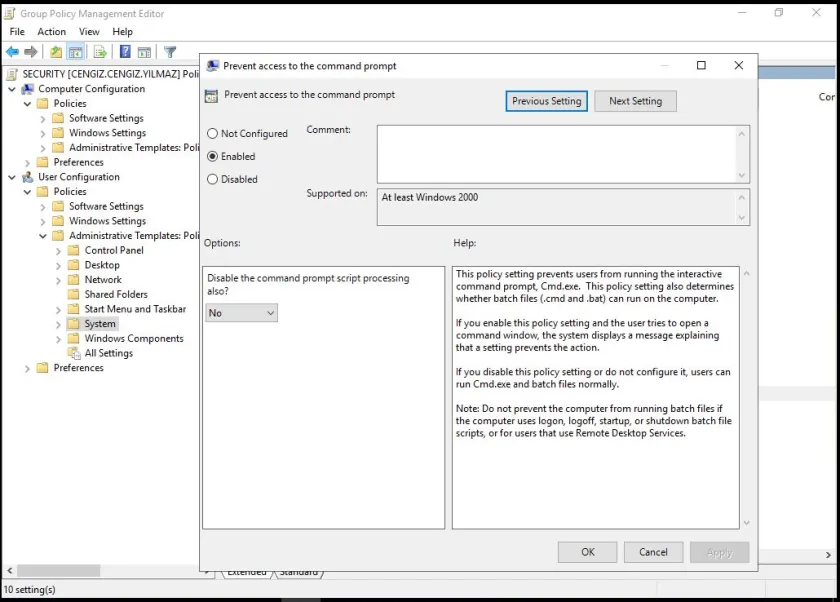

Active Directory CMD Engelleme

CMD üzerinden yapılabilecek IP, DNS, Gateway gibi ağ ayarları değişiklikleri ve sistem hakkında bilgi edinme gibi işlemler, güvenlik açısından risk taşır. Bu nedenle, kullanıcıların Komut İstemcisine erişimini engelleyeceğiz.

Yol:

User Configuration > Policies > Administrative Templates > System

Politika:

Prevent access to the command prompt → Enabled

Bu ayar sayesinde kullanıcılar CMD erişim denemelerinde engellenir ve hata mesajı alır.

Active Directory Kullanılmayan Kullanıcıları Silme

Kuruluşlarda kullanılmayan hesapların sistemde kalması, güvenlik riskine yol açabilir. Bu tür hesaplar, saldırganlar tarafından hedef alınabilir. Bu nedenle hem kullanıcı hem bilgisayar nesneleri düzenli olarak denetlenmelidir.

PowerShell ile Aktif Olmayan Bilgisayar Nesnelerini Bulma

Get-ADComputer -Filter * -Properties LastLogonDate |

Where-Object {$_.LastLogonDate -lt (Get-Date).AddDays(-90)} |

Select-Object Name, LastLogonDate

Active Directory’de 1 Hafta İçinde Aktif Olmayan Bilgisayar Objelerini Bulma

Aşağıdaki komut Active Directory ortamınızda 1 hafta içinde aktif olmayan bilgisayar objelerini bulur ve ortamdan silinmesini sağlamaktadır.

dsquery computer -inactive 1

dsquery computer -inactive 1 | dsrm -noprompt

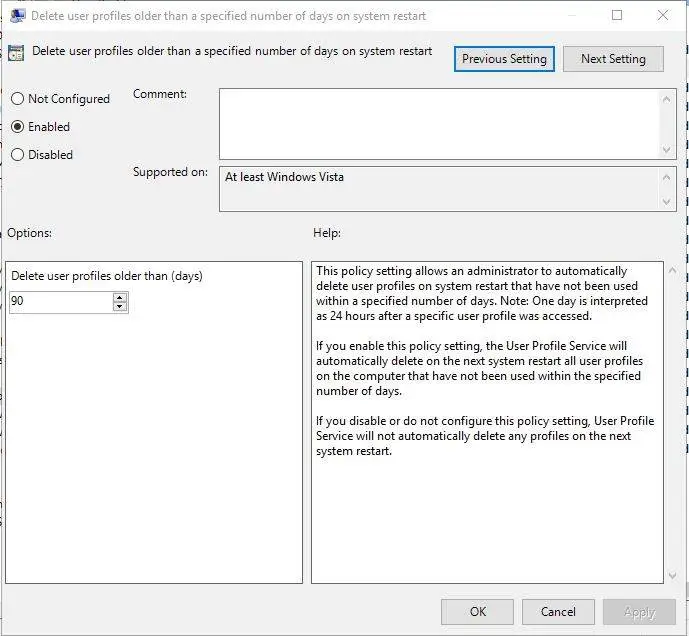

Group Policy ile Kullanılmayan Kullanıcıları Otomatik Silme

Kullanılmayan kullanıcı profillerini otomatik olarak silmek için Grup Politikası ayarlarını kullanacağız. Bu, belirli bir süre boyunca giriş yapılmayan kullanıcı profillerinin sistem yeniden başlatıldığında otomatik olarak silinmesini sağlar.

Yol:

Computer Configuration > Policies > Administrative Templates > System > User Profiles

Politika:

Delete user profiles older than a specified number of days on system restart → Enabled

Options:

90 gün gibi bir süre ayarlanabilir.

Active Directory Parola Politikası Yapılandırma

Genelde kurumlar minimum 8 karakter uzunluğunda şifreler kullanır, ancak daha uzun ve karmaşık şifreler, güvenlik seviyesini artırır. Farkındalık eğitimleri de çalışanların güvenlik pratiklerini iyileştirmede önemli rol oynar. Eğer parolanız kolay tahmin edilebilir bir yapıdaysa yani özel karakterler, sayılar, büyük ve küçük harf içermiyorsa güvenli olarak kabul edilemez.

Kurumunuzda sağlam bir parola politikası oluşturmak için aşağıdaki adımları uygulayın:

- Minimum Parola Uzunluğu: En az 12 karakter.

- Parola Geçmişi: Son 2 kullanılan şifreyi tekrar kullanmamayı zorunlu kılın.

- Karmaşık Şifreler: Büyük harf, küçük harf, rakam ve özel karakterler içermelidir.

Computer Configuration > Policies > Windows Settings > Security Settings > Account Policies > Password Policy

| Politika | Önerilen Değer | | — | — |

| Minimum Password Length | 12 karakter |

| Enforced Password History | 2 veya daha fazla |

| Maximum Password Age | 45 gün |

| Minimum Password Age | 1 gün |

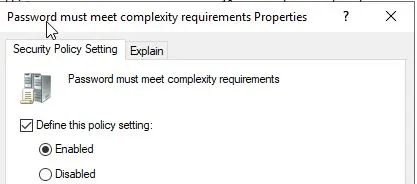

| Password Must Meet Complexity | Enabled (karmaşık parola) |

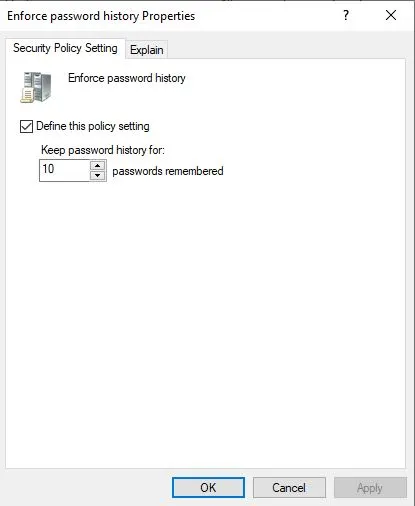

Enforced Password History

Kullanıcıların eski parolalarını kaç kez hatırlayacağını ayarlayın.

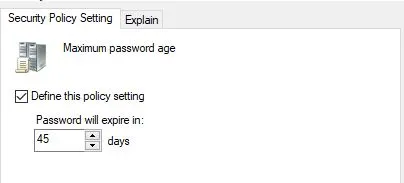

Maximum Password Age

Parolanın maksimum kullanım süresini belirleyin. Örneğin, 45 gün belirlenirse 46. gün şifre değişikliği istenecektir.

Minimum Password Age

Parolanın minimum kullanım süresini belirleyin. Bu süre, Maximum Password Age’den kısa olmalıdır.

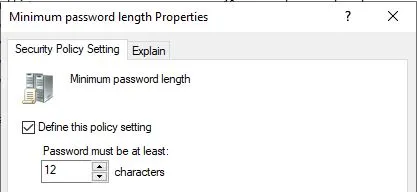

Minimum Password Length

Parolanın minimum karakter sayısını belirleyin.

Password Must Meet Complexity Requirements

Parolanın karmaşıklık gereksinimlerini zorunlu kılın.

Active Directory Şifre Denemelerine Karşı Hesap Kilitleme

Şifre denemelerine karşı hesapların belirli bir süre kilitlenmesi, yanlış şifre girilmesi durumunda hesabın belirli bir süre için erişime kapanmasını sağlar.

- Uygulama Yolu:

Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Account Policies -> Account Lockout Policy - Account Lockout Duration: Kilitlenme süresini belirleyin. Eğer 0 olarak ayarlanırsa, yalnızca yetkili bir kullanıcı tarafından kilidin açılması mümkün olur.

- Account Lockout Threshold: Yanlış parola girildiğinde hesabın ne kadar denemeden sonra kilitleneceğini belirleyin.

Active Directory Audit LOG

Ortamımızda meydana gelen olayları sürekli izlemek ve anormal aktiviteleri tespit etmek için, Audit Policies (Denetleme Politikaları) altındaki kuralların uygun şekilde yapılandırılması gerekmektedir. Bu adımları uygulayarak, gün sonunda oluşabilecek soru işaretlerinin önüne geçebiliriz.

Yapılandırma Adımları:

- Uygulama Yolu:

Computer Configuration -> Policies -Windows Settings -> Security Settings -> Advanced Audit Policy Configuration

Başlıca Denetleme Politikaları:

Hesap Girişi (Account Logon):

- NTLM protokolünü kullanarak kimlik doğrulama girişimlerini ve şifre denemelerini denetler.

- Uygulanacak Durum: Hem Başarılı (Success) hem de Başarısız (Failure).

Kerberos Kimlik Doğrulama Hizmeti (Audit Kerberos Authentication Service):

- Kerberos kimlik doğrulama isteklerini kaydeder.

- Uygulanacak Durum: Hem Başarılı (Success) hem de Başarısız (Failure).

Kerberos Hizmet Bileti İşlemleri (Audit Kerberos Service Ticket Operations):

- Kaynaklara erişim için Kerberos bilet işlemlerini kaydeder.

- Uygulanacak Durum: Hem Başarılı (Success) hem de Başarısız (Failure).

Hesap Yönetimi (Account Management):

- Bilgisayar Hesap Yönetimi (Audit Computer Account Management): Bilgisayar ve hesap yönetimi işlemlerini kaydeder.

- Kullanıcı Hesap Yönetimi (Audit User Account Management): Kullanıcı oluşturma, silme, ve isim değişiklikleri gibi işlemleri kaydeder.

- Güvenlik Grubu Yönetimi (Audit Security Group Management): Güvenlik gruplarının yönetimini kaydeder.

Ayrıntılı İzleme (Detailed Tracking):

- İşlem Oluşturma (Audit Process Creation): Yeni başlayan işlemleri kaydeder.

- Token Hak Ayarlamaları (Audit Token Right Adjustments): Token haklarında yapılan değişiklikleri kaydeder.

Oturum Açma/Oturum Kapatma (Logon/Logoff):

- Oturum Açma (Audit Logon) ve Oturum Kapatma (Audit Logoff) işlemlerini kaydeder.

- Grup Üyeliği (Audit Group Membership): Paylaşımlara erişim girişimlerini kaydeder.

Nesne Erişimi (Object Access):

- Dosya Sistemi (Audit File System): Dosya sistemine erişim denemelerini kaydeder.

- Dosya Paylaşımı (Audit File Share): Dosya paylaşımlarına yapılan erişim girişimlerini kaydeder.

Windows Installer’ı Devre Dışı Bırakma

Kullanıcıların kendi başlarına yazılım yüklemelerine izin vermek, istenmeyen yazılımların sisteme sızmasına yol açabilir. Bu riski ortadan kaldırmak için, Group Policy Object (GPO) kullanarak Windows Installer’ı devre dışı bırakabiliriz.

Yol:

Computer Configuration > Policies > Administrative Templates > Windows Components > Windows Installer

Politika:

Prohibit User Install → Enabled

Sonuç

Bu makalede, Active Directory ortamınızı güvenli tutmak için uygulayabileceğiniz önemli GPO politikalarını detaylı bir şekilde inceledik. Bu ayarlar sayesinde:

- Bilgi sızıntılarını engelleyebilir,

- Yetkisiz erişimleri önleyebilir,

- Hesap denetimini sağlayabilir,

- Güvenli parola ve kilit politikaları uygulayabilirsiniz.

Sistem güvenliği sadece teknik önlem değil, süreklilik gerektiren bir disiplindir. Bu yapılandırmalarla ağ altyapınız daha sağlam ve sürdürülebilir hale gelecektir.

Ilgili Yazilar

Bu yazi ile iliskili diger teknik icerikler:

- Active Directory’de Powershell ile Kullanıcı Adlarını Büyük Harfe Çevirme

- Active Directory Toplu Kullanıcıları Gruba Ekleme

- Active Directory Kullanıcı Fotoğrafını Windows Oturum Açma Görüntüsü Olarak Yapılandırma

- “Domain join processes may fail with error “0xaac (2732)” Domaine Yeniden Dahil Olma Sorunu Nasıl Çözülür?

- GMSA (Group Managed Service Accounts) Nedir ve Nasıl Yapılandırılır?

- Windows Server 2025 Active Directory Domain Services Kurulumu